サイバーセキュリティ政策 (METI/経済産業省)

利用して良いソフトウェアが改竄されるリスクを低減する為、ファイル完全性チェックツールでモニタする事が望ましい。 その他の防御方法 [ ] セキュリティポリシー、プロセス、手順を維持し 、資産の物理的な運用環境に関するポリシーと規制を満たすようにする。 監査記録やログの対象をポリシーに従って決め 、取得した監査記録やログをレビューする。

20

利用して良いソフトウェアが改竄されるリスクを低減する為、ファイル完全性チェックツールでモニタする事が望ましい。 その他の防御方法 [ ] セキュリティポリシー、プロセス、手順を維持し 、資産の物理的な運用環境に関するポリシーと規制を満たすようにする。 監査記録やログの対象をポリシーに従って決め 、取得した監査記録やログをレビューする。

20

[] 情報通信分野におけるサイバーセキュリティの確保に向けた取組 我が国では、人口減少や少子高齢化の中で、東京一極集中や地方の疲弊が進んでおり、持続可能な地域社会と経済活性化の実現が喫緊の課題となっています。 アクティブディフェンス [ ] アクティブディフェンス(、能動的防御 )は、実際の攻撃に先んじて脆弱性や攻撃方法を発見して予防策を積極的に構築する取り組みの事。 29 Salesforceの製品の設定不備による意図しない情報が外部から参照される可能性について 2021. 配送ステージ、攻撃ステージ、インストールステージ [ ] これら3つのステージでは以下が行われる:• 攻撃サイト ユーザにマルウェアをダウンロードさせるためのシェルコードを仕込んだサイト マルウェア配布サイト ユーザは攻撃サイトのシェルコードにより、マルウェア配布サイトのマルウェアをダウンロードする マルウェア配布ネットワークは多数の入口サイトを少数の攻撃サイトへと導くための仕組みである。

とくに自動運転に関しては、部会や専門家会合の多くで日本が議長や副議長を務めているのが特徴で、自動操舵や自動ブレーキ、自動運転認証などとともに、サイバーセキュリティに関する分科会でも日本が議長を務めて、検討を進めているところだ。

15/Secure SketCH_サイバーセキュリティ経営ガイドライン.png)

サイバーセキュリティに関する企画・立案、総合調整• そこで、IoT・5G時代にふさわしいサイバーセキュリティ政策の在り方として、2019年、新たに「IoT・5Gセキュリティ総合対策」がサイバーセキュリティタスクフォースにおいて策定されました。

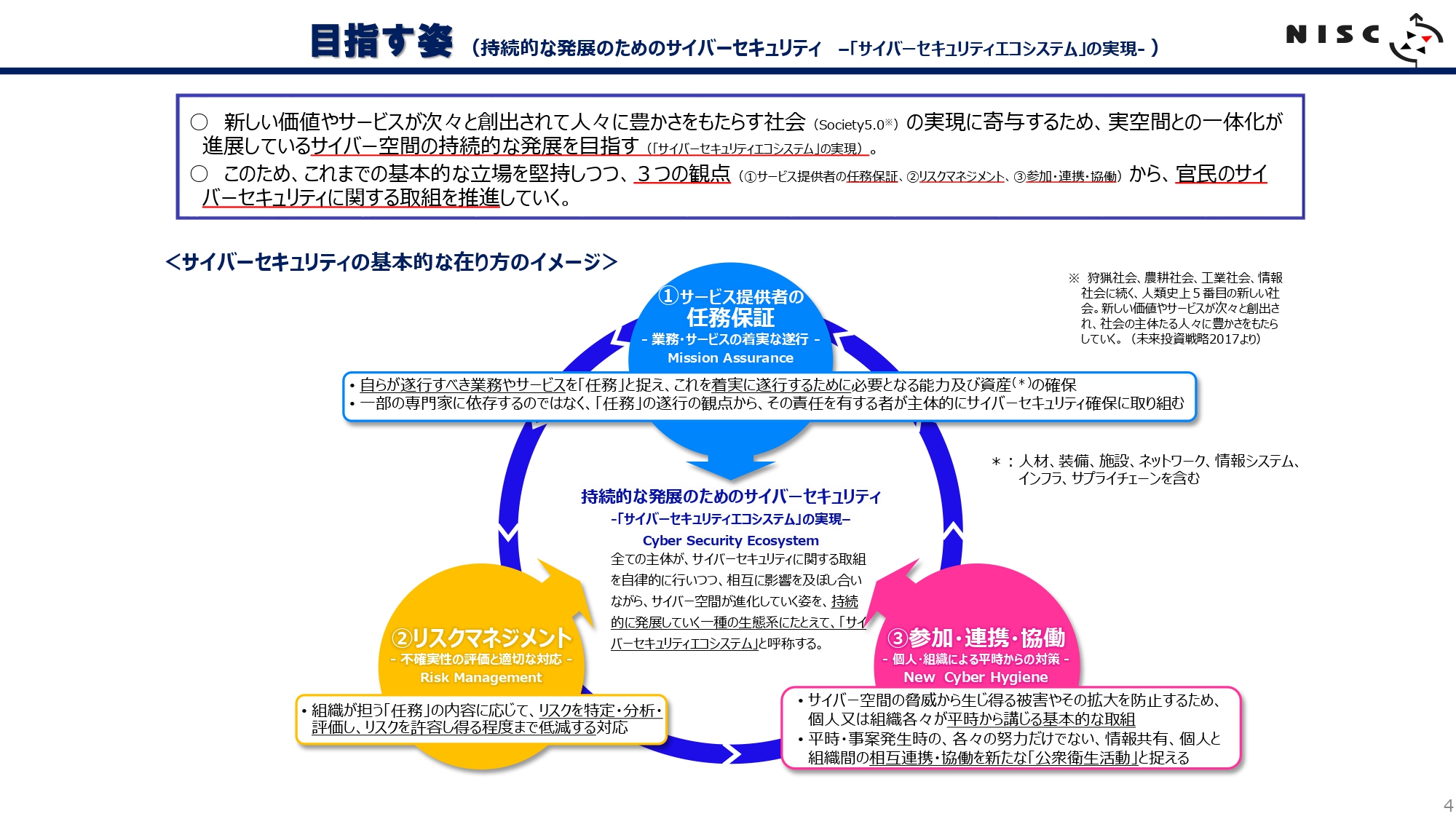

4

標的組織のユーザがアクセスする可能性の高いウェブサイトを攻撃者が改ざんし、そのサイトを閲覧したユーザが(ブラウザやそのプラグインの脆弱性を悪用してブラウザの権限を奪取し、マルウェアをインストールさせる手法 )などによりマルウェア感染するようにする攻撃である。 パケットジェネレータ機能はファイアウォールのテストなどに利用可能。

16

サイバーセキュリティは情報セキュリティの一部で、情報セキュリティはほかのセキュリティを包含する概念との位置付けだ。 なお、特にスマートフォンアプリでは、正規のアプリをマルウェアとセットにして リパッケージしたアプリを配布する事で、マルウェア感染させる手法がある。

3